국방부·해양경찰청 등으로 추정되는 90GB 정보…해커 "아직 활성화되는 데이터"

"구매자 속여 돈 벌려는 '사기' 가능성도…바북 인지도 고려하면 실제 상황인 듯"

[인더스트리뉴스 김기찬 기자] 지난해 8월 유출됐던 군(軍) 관련 데이터가 다크웹(특수한 경로로만 접속 가능한 웹)에서 재확산되고 있는 것으로 밝혀져 파문이 일고 있다.

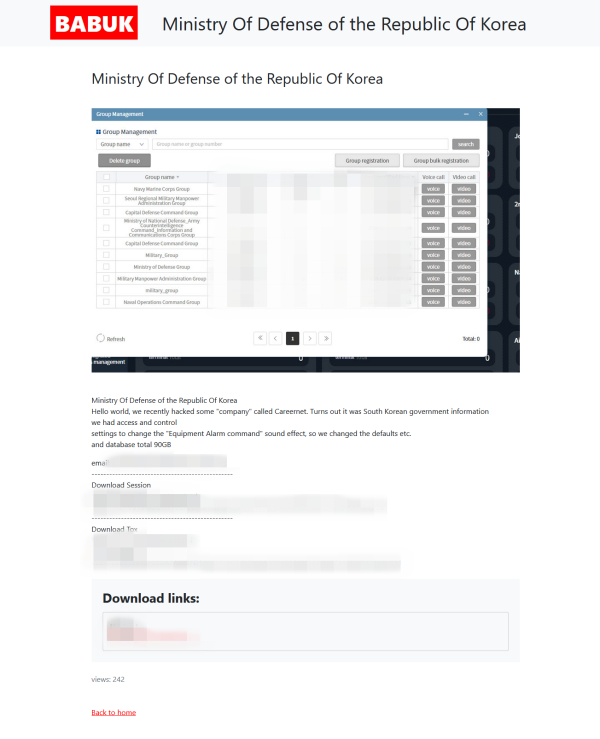

10일 해킹관련 소식통에 따르면 랜섬웨어(Ransomware) 공격 집단 '바북'(BABUK)은 지난달 16일 오후 11시쯤 바북 다크웹 사이트에 국방부·해군·병무청 등에서 유출된 것으로 추정되는 샘플 데이터를 공개하면서 이같은 데이터를 판매한다는 게시글을 올렸다는 것이다.

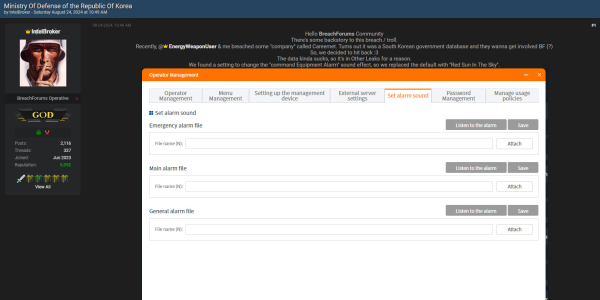

해당 자료들은 지난해 8월 악명 높은 국제 블랙 해커 '인텔브로커'(IntelBroker)가 해킹 정보를 사고파는 포럼 사이트인 '브리치포럼스'(Breachforums)에 공개했던 샘플 데이터와 동일한 것으로 확인됐다.

지난해 8월 인텔브로커는 게시글에서 해당 정보들을 공개하며 "별다른 내용이 없기 때문에 무료로 공개한다"고 언급한 바 있다. 인텔브로커는 당시 데이터 규모를 밝히지 않았다. 하지만 바북은 지난달 게시글에서 90GB(기가바이트) 규모의 자료임을 공개해 대조가 됐다. 추가로 유출된 정보들이 담겨있을 가능성도 있는 것으로 추정된다.

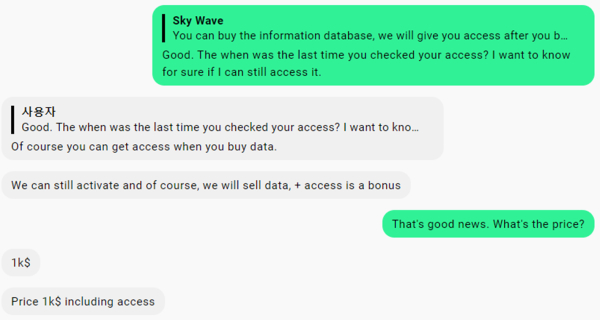

보안 업계 소식통인 한 제보자는 정보를 구매하는 척 다크웹에 접속해 바북과 연락했는데, 바북은 데이터 구매 비용으로 1000달러를 요구하며 "여전히 활성화되는 데이터"라며 "우리는 당연히 데이터를 판매할 것이고, 구매 시 액세스(access·접근 권한)도 보너스"라고 답했다고 전했다.

이에 과거에 무료로 유출했던 정보들을 다시 1000달러나 받으면서 판매하지는 않을 가능성이 높은 만큼 다크웹에 군 관련 데이터가 유통되며 재확산되는 것이 아니냐는 우려가 커지고 있다.

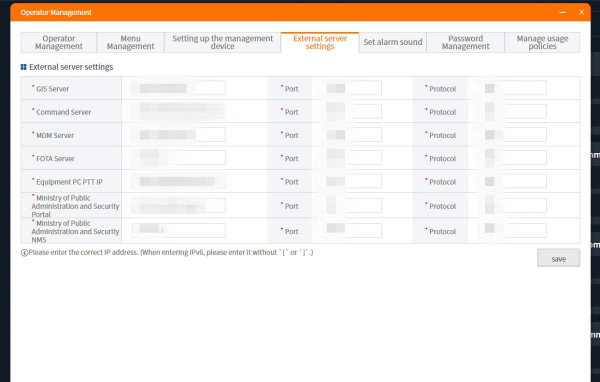

바북이 지난달 공개한 샘플 데이터 중에는 국방부와 관련된 것으로 보이는 관리자 설정 화면도 있었다. 구체적으로 △운영자 관리 △메뉴 관리 △관리 장비 설정 △외부 서버 설정 △알람 소리 설정 △비밀번호 관리 △사용 정책 관리 등의 메뉴 탭이 있는 화면이다.

바북은 또 해양경찰청의 통합 시스템 모니터링으로 추정되는 대시보드 화면, 해양경찰 지휘장비 장애 이력 및 알람 발생 목록 등 화면도 캡처해 게시했다.

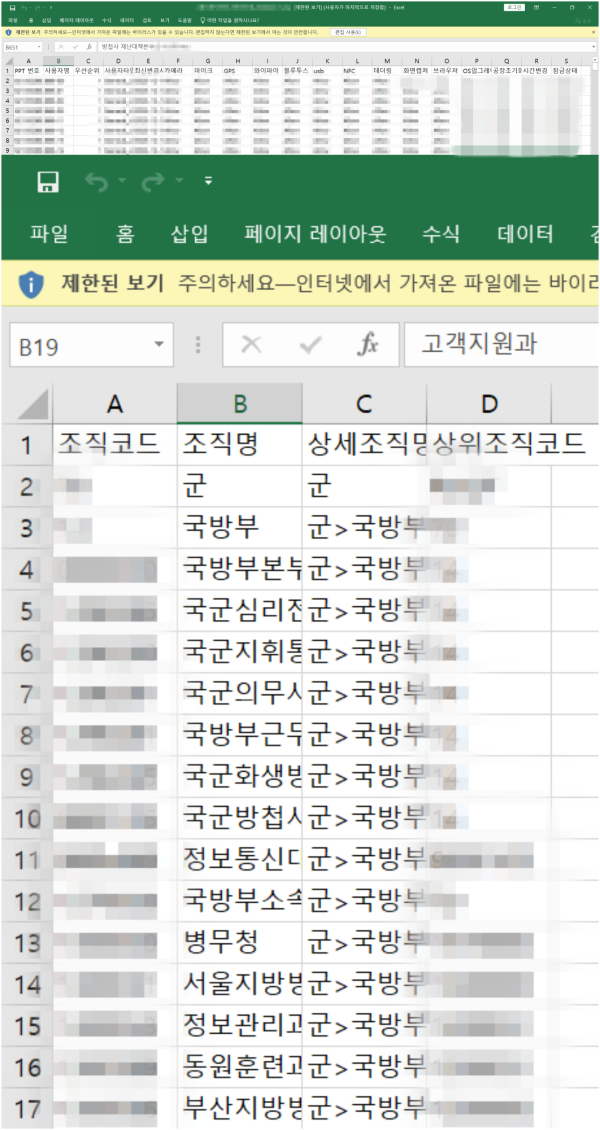

뿐만 아니라 2개의 엑셀 파일도 공개했는데, 첫 번째 엑셀 파일에는 777사령부 부대명, 국군방첩사령부, 군 사이버사령부 등 680개 사용자의 △PPT 번호 △사용자명 △우선순위 사용자 타입 △최신 변경 시간 △카메라 △마이크 △GPS △와이파이 △블루투스 △USB △NFC △테더링 △화면캡처 △브라우저 △OS업그레이드 △공장초기화 △시간변경 △잠금 상태 등이 표기돼 있었다.

두 번째 엑셀 파일에는 국방부 관련 각 사단·과(課) 등이 구분돼 있고, 조직코드, 상위조직코드 등이 기재돼 있었다.

해당 파일에 표기된 조직코드를 행정안전부 행정표준코드관리시스템에서 조회해 보니 일부 현존·일치하는 기관코드도 눈에 띄었다. 조직코드 유출만으로는 큰 위협이 되지 않지만, 직원 이름, 이메일 등 다른 정보와 조합하면 사칭으로 인한 2차 피해도 우려되는 상황이다.

익명을 요구한 한 보안전문가는 "예전에 유포됐던 데이터를 다크웹에서 해커가 재판매하면서 구매자를 속여 금전적 이득을 취하려는 '사기'일 가능성도 배제할 수 없다"고 언급하면서도 "하지만 바북이 이달 열흘간 20건에 육박하는 공격 시도를 하는 인지도 높은 해커집단인 점을 감안하면 자신들의 명성을 먹칠을 하면서까지 사기 행각을 벌일 가능성은 현저히 낮은 만큼 우리 군과 관련된 정보들이 재확산될 수 있다"고 우려를 나타냈다.

![[AM리더스클럽18] 아비바코리아 김상건 대표, “디지털트윈, AI와 연결된 전체 시스템이 핵심”](/news/thumbnail/202506/65108_74456_278_v150.jpg)

![[D-1] 이재명 ‘빛의 혁명’ 여의도, 김문수 ‘통합 비전’ 서울시청서 파이널 유세](/news/thumbnail/202506/65090_74439_4136_v150.jpg)